الذكاء الاصطناعي يفتح أبواباً جديدة للهجمات الإلكترونية... وآخرها منصات بناء المواقع

يشهد العالم السيبراني تحولاً متسارعاً مع انتشار منصات بناء المواقع المدعومة بالذكاء الاصطناعي، والتي سهّلت على المهاجمين إعداد مواقع مزيفة تُستخدم في حملات التصيد الاحتيالي وسرقة البيانات.

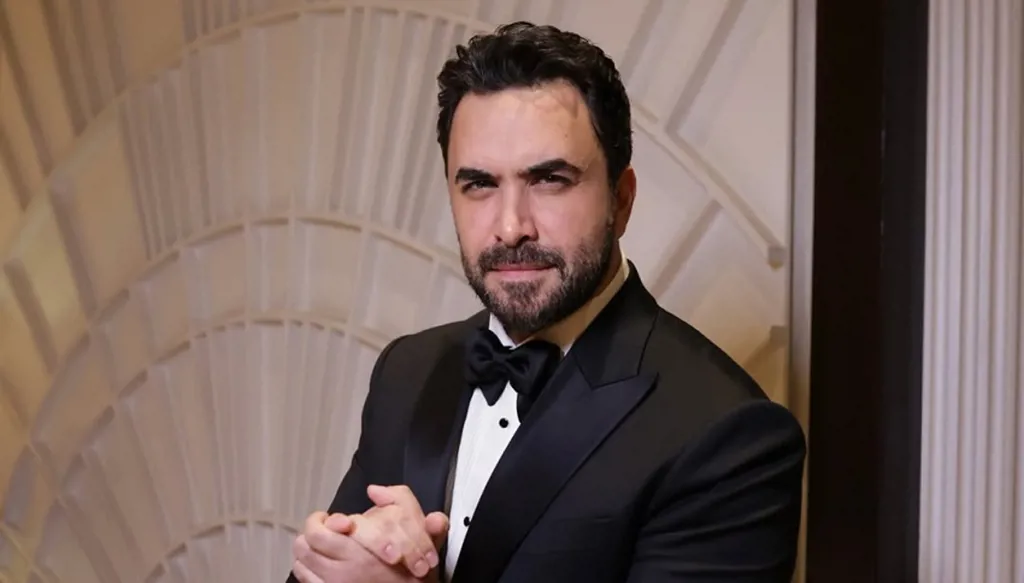

وفي هذا السياق، يوضح إميل أبو صالح، نائب الرئيس في شمال أوروبا والشرق الأوسط وتركيا وأفريقيا لدى بروف بوينت، أبرز المخاطر المرتبطة بهذه الظاهرة، مستنداً إلى أحدث الدراسات والمراقبات الميدانية.

الروابط الخبيثة تتصدر مشهد الهجمات

بحسب أبو صالح، فإن منصات مثل "لوفبل" (Lovable) خفّضت بشكل كبير الحاجز أمام مجرمي الإنترنت، بعدما كان إعداد صفحات ويب مزيفة يتطلب وقتاً وجهداً ومعرفة تقنية متخصصة. فاليوم، بات بإمكان المهاجمين إطلاق حملات واسعة بسرعة غير مسبوقة، مع تركيز جهودهم على تطوير سلاسل الهجوم وتكتيكات الهندسة الاجتماعية المدعومة بالذكاء الاصطناعي.

ويضيف أن بروف بوينت رصدت منذ شباط/ فبراير 2025 عشرات آلاف الروابط عبر منصة "لوفبل" شهرياً، كتهديدات مؤكدة ضمن بيانات البريد الإلكتروني. كما أظهر تقرير "العنصر البشري 2025" أن الروابط الخبيثة تفوقت على المرفقات الضارة بأكثر من أربعة أضعاف، لتصبح الأداة المفضلة في الحملات الاحتيالية بفضل سهولة استخدامها وقابليتها الكبيرة للتوسع.

سهولة بناء مواقع احتيالية تستهدف بيانات حساسة

ويشير أبو صالح إلى أن بعض أدوات الذكاء الاصطناعي كسر فعلياً الحواجز التقليدية لمكافحة الجريمة الرقمية، إذ أصبح بالإمكان إنشاء مواقع كاملة خلال دقائق. وقد استغل المهاجمون منصة "لوفبل" تحديداً لإنشاء مواقع تُستخدم في حملات سرقة بيانات المصادقة والاعتماد، أو لنشر برمجيات خبيثة.

ورصدت بروف بوينت حملات بارزة استندت إلى هذه المنصة، بينها حملة "تايكون" (Tycoon) التي استهدفت بيانات التحقق المتعدد العوامل (MFA)، وأخرى وزعت برمجيات خبيثة تستهدف محافظ العملات الرقمية أو تعمل أدوات تحميل لبرمجيات ضارة، إضافة إلى حملات تصيد لبيانات بطاقات الائتمان والمعلومات الشخصية.

حملات واقعية تكشف حجم الخطر

من أبرز الأمثلة التي يكشفها أبو صالح حملة استخدمت "لوفبل" لإنشاء صفحات تسجيل دخول تنتحل هوية مايكروسوفت. هذه المواقع تضمنت اختبارات "كابتشا" لتصفية حركة المرور، وأعادت توجيه المستخدمين إلى صفحات تحقق مزيفة لسرقة بيانات الاعتماد من أكثر من 5,000 مؤسسة وشركة.

كذلك استغل المهاجمون إشعارات الشحن والخدمات اللوجستية وسيلة للإيقاع بالضحايا. ففي حزيران/يونيو 2025، رُصدت حملة باسم UPS تضمنت مواقع احتيالية صُممت بتقنيات الذكاء الاصطناعي وأرسلت عبر نحو 3,500 رسالة بريدية، استهدفت سرقة بيانات الدفع والمعلومات الشخصية.

مسؤولية المطورين في الحدّ من إساءة الاستخدام

ورغم أن "لوفبل" تحظى بالتركيز الأكبر في تقارير إساءة الاستخدام، إلا أن المشكلة تتجاوزها لتشمل منصات أخرى مدعومة بالذكاء الاصطناعي. فهذه الأدوات، بحسب أبو صالح، صُممت أساساً لتكون سهلة الاستخدام، وهو ما جعلها عرضة للاستغلال في أنشطة إجرامية متعددة. لذلك، من الضروري أن يدرك مطورو هذه المنصات حجم المخاطر المحتملة، وأن يطبقوا آليات حماية صارمة تمنع استخدامها في حملات التصيد أو نشر البرمجيات الضارة.

ما الذي على المؤسسات فعله؟

أما المؤسسات والشركات، فهي مطالبة بتعزيز سياساتها الأمنية لمواكبة هذا التهديد المتصاعد. ويوصي أبو صالح باعتماد سياسات قائمة على قوائم السماح (allow-listing) لمراقبة الأدوات والبرمجيات الأكثر عرضة للإساءة، إلى جانب رفع مستوى الوعي لدى المستخدمين.

ويؤكد أن هذه المرحلة تمثل تحولاً جذرياً في طريقة تعامل مديري الأمن السيبراني مع أنظمة الدفاع المؤسسية، بحيث لم يعد يكفي الاعتماد على الحلول التقنية التقليدية فحسب، بل أصبح من الضروري التنبؤ بالهجمات قبل وقوعها، ومواكبة التطور المستمر في أدوات المهاجمين.

يكشف تحليل بروف بوينت أن الذكاء الاصطناعي، رغم ما يقدمه من فرص للتطوير والابتكار، بات في الوقت نفسه وسيلة قوية في يد مجرمي الإنترنت. وبينما تستمر هذه الأدوات في إعادة تشكيل مشهد التهديدات الرقمية، يظل التحدي الأساسي متمثلاً في تحقيق توازن بين تسهيل الابتكار وحماية المستخدمين من الانزلاق نحو مخاطر غير مسبوقة.

تویتر

تویتر

فيسبوك

فيسبوك

يوتيوب

يوتيوب

انستغرام

انستغرام

نبض

نبض

ثريدز

ثريدز

مسنجر

مسنجر

واتساب

واتساب

بريد إلكتروني

بريد إلكتروني

الطباعة

الطباعة