دراسة تكشف ثغرات كبيرة في أنظمة المعلومات بلبنان... ماذا عن استراتيجية الأمن السيبراني؟

24-01-2021 | 09:43

المصدر: النهار

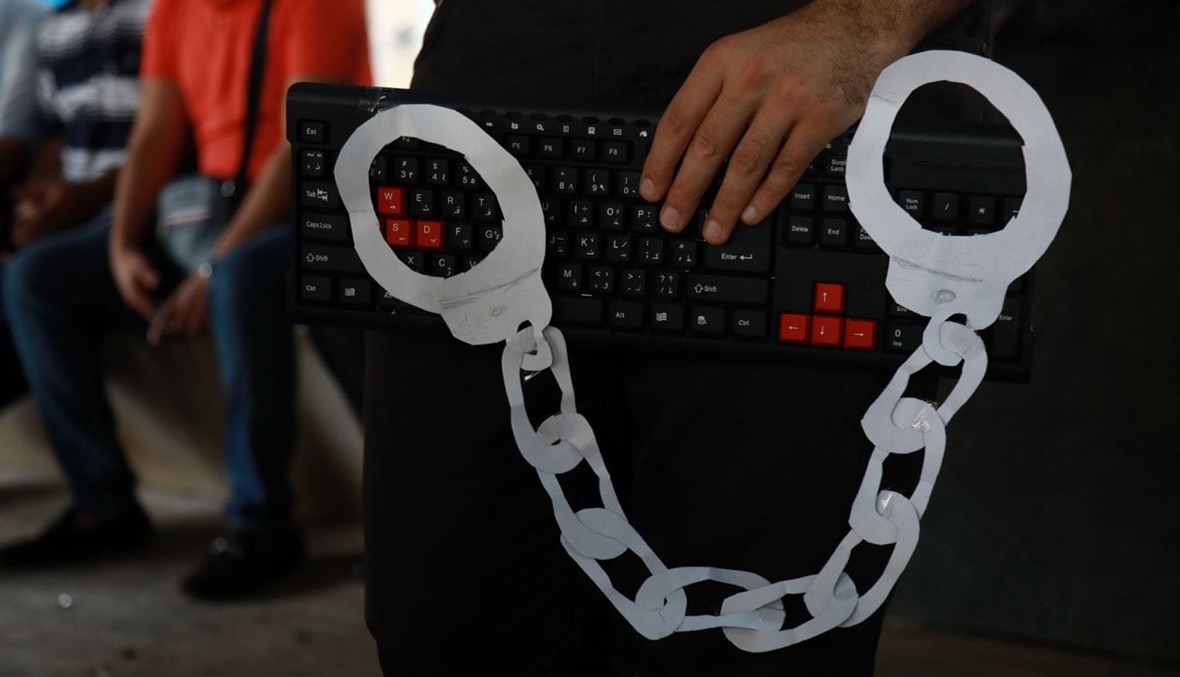

يشهد العالم تحوّلات رقمية هائلة. ويرافق هذا التحوّل وجوب تأمين الأمن السيبراني الذي أصبح جزءاً من الأمن القومي، فالحروب والجرائم أصبحت سيبرانية، وباتت البرامج والأنظمة المعلوماتية بحاجة إلى أنظمة حماية حصينة.

في لبنان، أعدّ باحثون دراسة تكشف عن ثغرات في عدد كبير من البرامج المعلوماتية.

الدراسة فتحت الباب للبحث عن دور الدولة وإجراءاتها تجاه الأمن السيبراني في لبنان.

كشفت دراسة قام بها باحثون من مركز بحوث تعزيز الحماية السيبرانية Lebanon CERT، عن وجود 653 ثغرة أمنية في عيّنة مؤلَّفة من 39620 نظاماً معلوماتياً في مختلف القطاعات في لبنان (المصارف، التكنولوجيا والتأمين، التعليم، الطبابة، مؤسسات حكومية...)، وتوصّلوا إلى أنّ بإمكان أيّ مُخترق مبتدئ الحصول على البرنامج الذي ينفّذ عملية الاختراق والسيطرة الكاملة على هذه الأنظمة.

ويقول دكتور ياسر فضل الله، أحد معدّي الدراسة المذكورة ورئيس قسم المعلوماتية في جامعة العلوم والآداب اللبنانية USAL، بأنّ "هذه الدراسة أُصدرت منذ أقل من شهر، وتهدف إلى رفع الوعي تجاه الأمن السيبراني الذي أصبح على علاقة قوية بالأمن القومي. فمع انتقالنا إلى المكننة، لا يدرك كثيرون المخاطر التي يمكن أن يتعرّضوا لها في تعاملهم مع برامج المعلوماتية. والهدف الأساسي من عمل منظمتنا غير الربحية، هو نشر الوعي والسعي إلى المساعدة على الأرض، ريثما تقوم الدولة والحكومة بالإجراءات التنفيذية اللازمة".

ويضيف بأنّ "أحد أخطار هذه الثغرات هو تشفير البيانات. وهو نوع من أنواع السرقة، إذ لا يمكن للمستخدم قراءة بياناته بعد التشفير. وإذا كان المخترِق مبتدئاً يمكنه اختراق البرنامج بشكلٍ بسيط جداً كتشفير البيانات. أمّا إذا كان مخترقاً محترفاً، فيمكنه سرقة البيانات وتسريبها، وإلغاؤها نهائياً. وفي المصارف يمكن أن يقوم بأمورٍ أخطر من ذلك، كما يمكنه اختراق برنامج آخر عبر اختراق البرنامج الأول".

ويعود السبب الأساسي لهذه الثغرات، وفق فضل الله، إلى أنّ "مستخدمي البرامج لا يحدّثونها لجهلهم بأنّ عدم التحديث سيؤدي إلى الاختراق بسهولة"، لافتاً إلى أنّه "عدد الثغرات التي توصّلت إليها الدراسة يمثل رقماً خطيراً في العيّنة التي اعتمدناها. ومن المؤكّد أنّ هناك أعداداً أكبر من ذلك على صعيد لبنان كلّه".

ما هو دور الدولة في مواجهة الأخطار المعلوماتية؟

تشرح الدكتورة لينا عويدات، المنسق الوطني للأمن السيبراني وأستاذة محاضرة في الجامعة اللبنانية، بأنّ "الدولة تقوم بجهود في هذا الإطار وإن كانت غير مُعلنة، فالعمل في مجال الأمن لا يكون علنياً والخبراء في الأمن السيبراني الذين يتولّون أدواراً معينة في دول العالم أجمع لا يعلنون أنفسهم لأنّهم يصبحون محطّ بحث".

وفي إطار عمل الدولة على هذا المستوى، توضح عويدات: "وضعنا الاستراتيجية الوطنية اللبنانية للأمن السيبراني التي أُتمَّت وأقرّها مجلس الوزراء في 29 آب2019. واللجنة الوطنية التي وضعت الاستراتيجية، تابعة لرئاسة الحكومة وللأمانة العامّة للمجلس الأعلى للدفاع، لأنّ الأمن السيبراني أصبح جزءاً من الأمن القومي وأصبحت الحروب والجرائم سيبرانية"، مضيفةً أنّ "الاستراتيجية تهدف إلى رفع التوعية وحماية نظام المعلوماتية والتحول الرقمي، كما تشجّع اللبنانيين على تطوير برامج معلوماتية خاصّة، بالإضافة إلى تغيير منهج الجامعات والتوعية العلمية وتوعية الأطفال والعائلات، وتطوير البنى التحتية الدقيقة والضعيفة لتستجيب لكل هذه الإجراءات وغيرها".

وتشير إلى أنّه "تسعى هذه الاستراتيجية إلى مأسسة هذا العمل لتأسيس وكالة للأمن السيبراني. ففي لبنان لم يكن لدينا هذا الجهاز، وكانت كل إدارة تعمل ضمن إمكاناتها دون التنسيق في ما بينها. لكن هذا التنسيق يُنجز من خلال مأسسة هذا العمل، وذلك يتطلّب تدريباً عميقاً للأشخاص وهو أمر غير سهل. وقد بذلت الدولة جهداً في هذا الملف، وكذلك الأجهزة الأمنية وبعض الوزارات والجامعات بالتنسيق مع رئاسة الحكومة. وشاركت الجامعة اللبنانية التي كان لها دور رائد في هذا المجال، وهي فاعل أساسي في ما يتعلّق بتعزيز الوعي والبحث عن تقييم مخاطر البنى التحتية vulnerability critical infrastructure، وهو مسح يُجرى ضمن الإجراءات الخاصة بالأمن".

وتكشف عويدات أنّه "عندما لمس الاتحاد الأوروبي جدّية في التعاطي مع ملف الأمن السيبراني عبر هذه الاستراتيجية، أمّن هبة عينية. وهو بصدد إرسال خبراء إلى لبنان للبقاء ثلاث سنوات هنا لمساعدته على تنفيذها وفق الأصول. كما ساعدنا الاتحاد الأوروبي على وضع معايير لاختيار الخبراء لتنفيذ هذه الاستراتيجية، وكذلك سيساعدنا الاتحاد الدولي للاتصالات عبر مركزه الإقليمي في سلطنة عمان، لمساعدة لبنان في إنشاء بنى تحتية مناسبة".

وعن المباشرة بالتنفيذ، تلفت عويدات إلى أنّ "خطة التنفيذ موجودة لدى الأمانة العامّة لرئاسة مجلس الوزراء وهي قيد التقييم للمباشرة بالتنفيذ. وقد بدأنا بخطوات عملية في إدارتين هامّتين جداً. وخلال وضع هذه الاستراتيجية ظهرت مفاعيلها، إذ بدأت الأجهزة بالتهيؤ لها، وتم تدريب موظفيها، إذ وضعت هذه الاستراتيجية بشكل علمي بحت".

وعن الدراسة التي نتناولها في هذا المقال، تؤكّد عويدات: "طبعاً اطلعت عليها، وهؤلاء الباحثون قدّموا جهداً فيها. ومن المهم الاستفادة من خبرتهم وتوجيهها بالشكل السليم. لكن هذه الثغرات تعانيها جميع دول العالم، وإثر المقال البحثي لهذه الدراسة سنقوم بتوعية لآلية التعاطي مع الثغرات الأمنية في البرامج المعلوماتية. وستصدر الجامعة اللبنانية تعميماً عن آلية التعاطي في هذا الإطار، لكن هذا لا يلغي من قدرة الباحثين المعدّين لها، فما هو أهمّ من البحث في المشكلة هو إيجاد الحلول واتباع أسس وأدوات آمنة في تقدير المخاطر لا تتنافى مع المهنية وأخلاقيات مهمة الرصد".

اشترِك في نشرتنا الإخبارية

اشترِك في نشرتنا الإخبارية